| Dalyvis: | Dom** Ged***** |

| Dalykas: | Informacinės technologijos |

| Lygis: | 8 |

| Trukmė: | 45 minutės |

| Praleistas laikas: | 12 minučių 6 sekundės |

| Pradžios laikas: | 2024-11-24 13:18:05 |

| Pabaigos laikas: | 2024-11-24 13:30:11 |

| Surinkta taškų: | 60.7 / 100 |

Kas atsitinka, jei programoje trūksta uždarančios skliausto?

Kurios dvi iš šių komandų yra naudojamos ciklų kūrimui programavimo kalbose?

Kurios dvi iš šių yra pagrindinės duomenų struktūros?

Sujunk programavimo kalbos elementus su jų funkcijomis:

Pasirinkite kurie teiginiai yra tiesa, o kurie yra melas:

Pasirinkite kurie teiginiai yra tiesa, o kurie yra melas:

Programos kūrimo eiga:

Pasirinkite vieną teisingą žodį iš dviejų galimų:

Kokia sistema naudojama kompiuterių kodavimui?

BinaryKas dažniausiai siunčiamas el. paštu kaip kenkėjiška programa?

Virusai SpamKas apsaugo nuo tinklo įsilaužimų?

Firewall Antimalware

Įrašykite praleistą žodį:

Skaitmeninių technologijų integracija aplinkosaugos srityje padeda stebėti ir analizuoti

duomenis

.

duomenis, orus, gyvūnus

Augustė dalyvavo moksleivių konkurse, kuriame reikėjo sukurti žaidimą su Scratch programavimo kalba. Ji sukūrė labirinto žaidimą, kurio tikslas – padėti veikėjui pasiekti išėjimą vengiant kliūčių. Kad žaidimas veiktų sklandžiai, Augustė turėjo naudoti „jei… tada“ (angl. „if… then“) blokus, kurie patikrindavo, ar veikėjas atsitrenkė į kliūtį. Jei veikėjas atsitrenkdavo, žaidimas sustodavo, o žaidėjas turėdavo bandyti iš naujo. Augustė taip pat sukūrė kodą, kuris leido veikėjui keisti kryptį, paspaudus rodyklių klavišus.

Ugnė vykdė tyrimą apie oro kokybę mieste ir naudojo įvairius duomenų rinkimo metodus. Ji įdiegė sensorius, kurie nuolat matavo ore esančių teršalų lygį. Visi duomenys buvo siunčiami į jos kompiuterį per belaidį tinklą. Surinkusi savaitės duomenis, Ugnė pastebėjo, kad tam tikromis dienomis teršalų lygis buvo žymiai didesnis. Ji nusprendė palyginti šiuos duomenis su kitų miestų informacija, pasinaudojusi debesų kompiuterijos platforma, kurioje galėjo gauti viešai prieinamus oro kokybės duomenis iš kitų regionų.

Kuris algoritmų rūšis naudoja pasikartojančius veiksmus?

Kokia programavimo kalba dažniausiai naudojama pradedantiesiems programuotojams?

Kokie du duomenų glaudinimo metodai yra dažniausiai naudojami?

Sujunkite technologiją su jos paskirtimi:

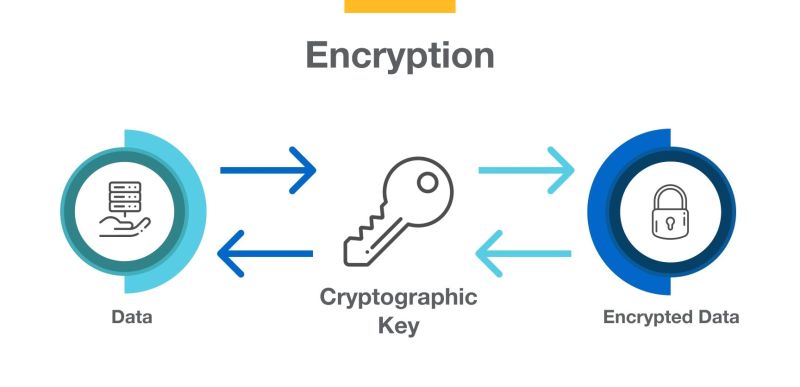

Sujunkite šifravimo metodą su jo aprašymu:

Įrašykite praleistą žodį:

Python programavimo kalboje funkcijos aprašomos naudojant žodį def .

Įrašykite praleistą žodį:

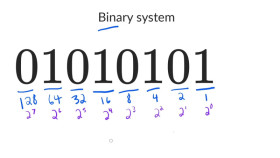

Kompiuterių duomenų saugyklose duomenys koduojami dvejetainė dvejetaine sistema.

Pasirinkite vieną teisingą žodį iš dviejų galimų:

Kuri technologija naudojama belaidžiui interneto ryšiui?

Wi-FiKas yra duomenų analizės metodas?

Data miningHTTPS arba HTTP - kuris protokolas užtikrina saugų ryšį svetainėse?

HTTPS

Pasirinkite kurie teiginiai yra tiesa, o kurie yra melas:

Padėk Ugnei teisingai sudaryti konkursų „Brain Ring“ interneto svetainės adresą:

Duomenų šifravimo proceso etapai:

„Marija dažnai naudojasi viešomis Wi-Fi zonomis dirbdama su svarbiais dokumentais. Tačiau neseniai pastebėjo, kad buvo įsilaužta į jos paskyras. Ji svarsto, kokia galėjo būti šios problemos priežastis.“

Sudėliokite teisingą kompiuterio veikimo grandinę, pasirinkdami teisingą veiksmų tvarką: